Une veille technologique consiste à se tenir informer puis d’analyser et de diffuser de façon systématiques des dernières nouvelles concernant un secteur d’activité ou d’un sujet concernant un secteur d’activité ou une profession.

Les failles informatiques

La principale préoccupation de tout administrateur réseau, DSI (Directeur des Systèmes d’information) et maintenant de plus en plus celui des développeurs est la sécurité à l’heure où les attaques informatiques se multiplient d’année en année.

En 2019, on estime que 43% des attaques ont été réalisées par le biais d’exploitations de vulnérabilités logicielles, il est donc important dans le travail d’un administrateur réseau où tous autres postes ayant une responsabilité sur la sécurité des systèmes d’information des entreprises de veiller à ce qu’il y ait le moins de failles et de vulnérabilités logicielles connues possibles dans son système en plus du travail de prévention envers les utilisateurs car la principale faille de sécurité dans un système d’information c’est l’utilisateur et l’humain en général (73% des attaques en 2019 ont été effectuées par le biais de phishings, 35% par ingénierie social, et 39% par l’exploitation d’un défaut de configuration).

On recense deux types de vulnérabilités: les « Zero-Day » et les « CVE »

Les failles « Zero-Day »: sont des vulnérabilités informatiques n’ayant fait l’objet d’aucune publication ou n’ayant aucun correctif connu. L’existence d’une telle faille sur un produit informatique implique qu’aucune protection n’existe, qu’elle soit palliative ou définitive.

Les failles « CVE »: sont des vulnérabilités informatiques qui sont connues et qui bénéficient d’un correctif ou d’une protection palliative, ces failles sont recensées dans le système « Common Vulnerabilities and Exposures » ou « CVE » accessible publiquement, lorsqu’une faille est découverte elle sera recensée et publiée dans ce système et devient une CVE. La base CVE est donc la principale source à consulter en plus du site du constructeur/développeur se tenir informer des dernières failles de sécurité connue des produits se trouvant dans son parc informatique.

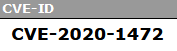

Une CVE prend la forme suivante:

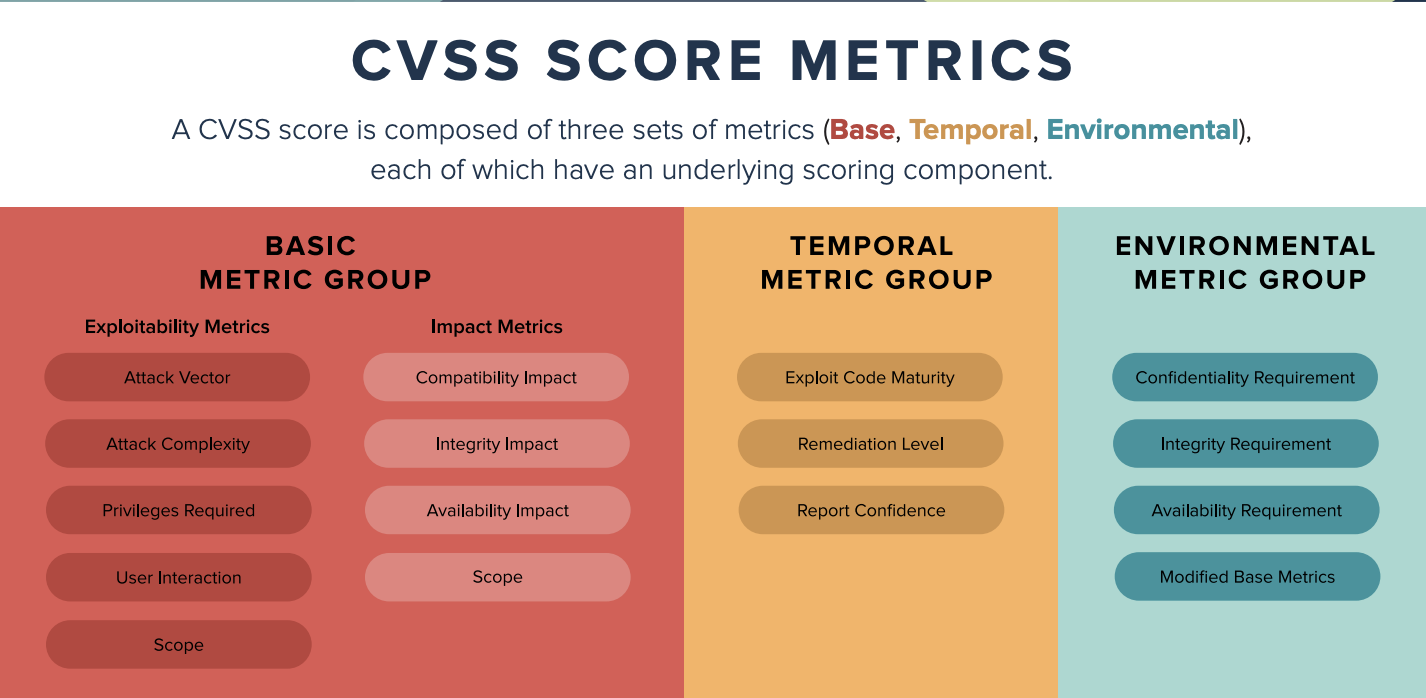

La criticité de ces CVE sont également notés avec le système de notation CVSS « Common Vulnerability Scoring System » qui est actuellement à la version 3.0 selon trois métriques :

- « Base » qui comprends deux métriques celles de l’impacte de la vulnérabilité et celle de l’exploitabilité de la vulnérabilités

- « Temporal » la temporalité de la faille

- « Environmental » l’environnement de la vulnérabilité

Exemples de CVE importants exploités sur ces deux dernières année:

- CVE-2020-1472 dit « Zerologon » qui affecte la technologie d’authentification « Active Directory Netlogon » qui est utiliser pour l’authentification et l’ouverture de sessions des utilisateurs d’un Active Directory.

https://www.trendmicro.com/fr_fr/what-is/zerologon.html - Les CVE-2021-26855 , 27065 , 26857 et 26858 qui sont des failles publiés en même temps par Microsoft permettant d’exécuter du code arbitraire à distance par divers moyens sur des serveurs Exchange 2010, 2013, 2016, et 2019. Ces failles sont souvent exploités pour injecter un « Web Shell » un programme web permettant d’avoir et de maintenir le contrôle d’une machine, et de Ransomwares qui sont des logiciels qui cryptent les données d’une machine moyennant rançon pour obtenir la clé de déchiffrement.

https://www.zdnet.fr/actualites/microsoft-exchange-les-vulnerabilites-sont-maintenant-exploitees-par-un-groupe-de-ransomware-39919379.htm

Dispositifs utilisés

Trois outils sont utilisés pour faire cette veille:

- L’agrégateur de flux RSS « Inoreader » pour suivre les flux RSS:

Des alertes de sécurité de la distribution GNU/Linux Debian debian.org/security/

Des avis de sécurité du site linuxsecurity.com qui répertorie les alertes sécurités des plus importantes distributions Linux

Des alertes du CERT « Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques » cert.ssi.gouv.fr/alerte

Des alertes de sécurité de Cisco tools.cisco.com/security/center/publicationListing.x

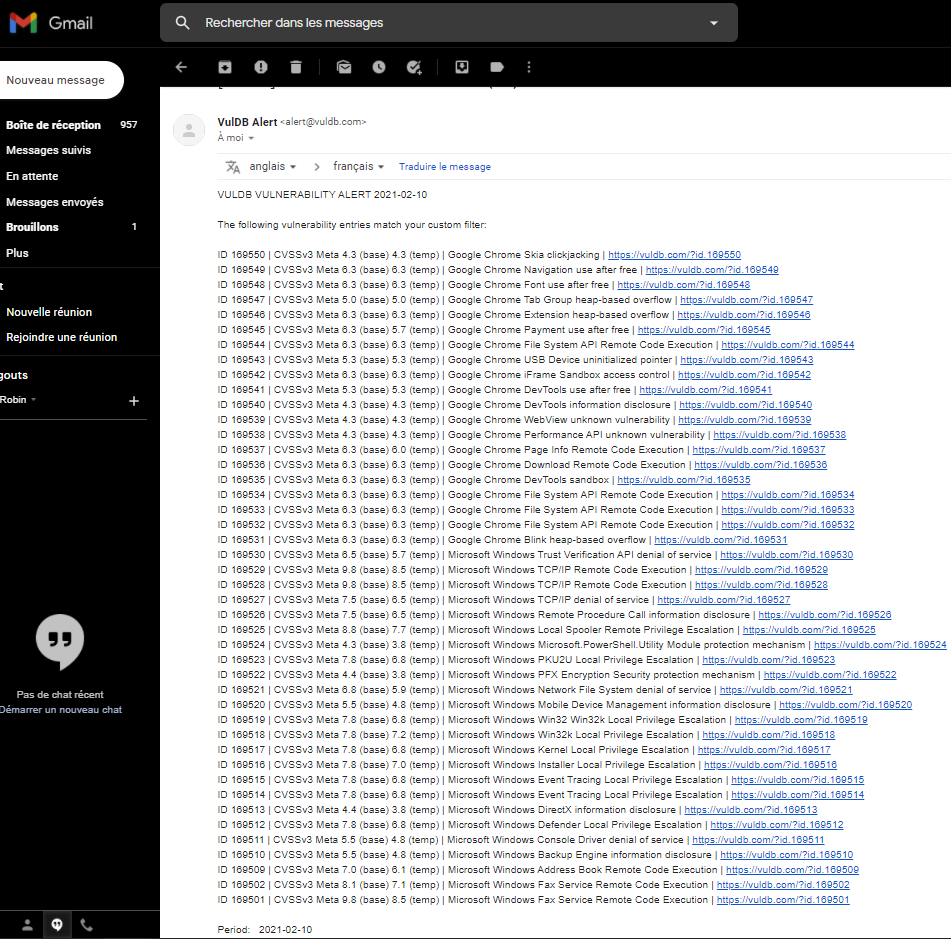

- Les alertes mail du site VulDB qui est une base de données qui répertorie les vulnérabilités connus. Mes alertes sont configuré de telle sorte à ce que je reçois uniquement les alertes concernant:

Microsoft Windows

Debian Linux

Ubuntu Linux

Cisco IOS

Mariadb

WordPress

sudo

Google Chrome

Mozilla Firefox

- Et ce WordPress sur lequel vous vous trouvez pour diffuser ma veille WordPress est un CMS « Content Management System » un ensemble de logiciels permettant la création et la gestion d’un site web. Il est hébergé par Google Cloud Plateform qui est le service de Cloud-Computing de Google, avec un nom de domaine acheter sur OVH « rofanchone.info » avec l’extension Feedzy pour reproduire mon ensemble de flux RSS que j’utilise sur Inoreader que vous pouvez retrouver ci-dessous.

Flux RSS:

- openSUSE: 2025:15147-1 moderate: kubo-0.35.0-1.1on 23/05/2025 at 15h36

- openSUSE: 2025:15146-1 moderate: kind-0.29.0-1.1on 23/05/2025 at 15h36

- openSUSE: 2025:15144-1 moderate: govulncheck-vulndb-0.0.20250520T172319-1.1on 23/05/2025 at 15h36

- openSUSE: 2025:15145-1 moderate: grafana-11.6.1-1.1on 23/05/2025 at 15h36

- openSUSE: 2025:01692-1 important: the Linux Kernelon 23/05/2025 at 12h30

- SUSE: 2025:01692-1 important: the Linux Kernelon 23/05/2025 at 12h30

* bsc#1229504 * bsc#1233019 * bsc#1234847 Cross-References:

- Multiples vulnérabilités dans Asterisk (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans Asterisk. Elles permettent à un attaquant de provoquer un contournement de la politique de sécurité.

- Vulnérabilité dans OpenSSL (23 mai 2025)on 23/05/2025 at 0h00

Une vulnérabilité a été découverte dans OpenSSL. Elle permet à un attaquant de provoquer un contournement de la politique de sécurité.

- DSA-5924-1 intel-microcode – security updateon 23/05/2025 at 0h00

https://security-tracker.debian.org/tracker/DSA-5924-1

- Multiples vulnérabilités dans les produits IBM (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans les produits IBM. Certaines d’entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, un déni de service à distance et une atteinte à la confidentialité des données.

- Vulnérabilité dans Microsoft Edge (23 mai 2025)on 23/05/2025 at 0h00

Une vulnérabilité a été découverte dans Microsoft Edge. Elle permet à un attaquant de provoquer une élévation de privilèges.

- Vulnérabilité dans VMware Avi Load Balancer (23 mai 2025)on 23/05/2025 at 0h00

Une vulnérabilité a été découverte dans VMware Avi Load Balancer. Elle permet à un attaquant de provoquer une injection SQL (SQLi).

- Multiples vulnérabilités dans le noyau Linux de SUSE (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE. Certaines d’entre elles permettent à un attaquant de provoquer une atteinte à la confidentialité des données, une atteinte à l’intégrité des données et un contournement de la politique de sécurité.

- Multiples vulnérabilités dans le noyau Linux de Red Hat (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans le noyau Linux de Red Hat. Certaines d’entre elles permettent à un attaquant de provoquer une élévation de privilèges, une atteinte à la confidentialité des données et un contournement de la politique de sécurité.

- Multiples vulnérabilités dans Tenable Nessus Network Monitor (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans Tenable Nessus Network Monitor. Certaines d’entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, une élévation de privilèges et un déni de service à distance.

- Multiples vulnérabilités dans Grafana (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans Grafana. Elles permettent à un attaquant de provoquer une atteinte à l’intégrité des données et une injection de code indirecte à distance (XSS).

- Multiples vulnérabilités dans Mozilla Thunderbird (23 mai 2025)on 23/05/2025 at 0h00

De multiples vulnérabilités ont été découvertes dans Mozilla Thunderbird. Elles permettent à un attaquant de provoquer un problème de sécurité non spécifié par l’éditeur.

- Cisco Identity Services Engine RADIUS Denial of Service Vulnerabilityon 22/05/2025 at 6h00

A vulnerability in the RADIUS message processing feature of Cisco Identity Services Engine (ISE) could allow an unauthenticated, remote attacker to cause a denial of service (DoS) condition on an affected device.<br><br> This vulnerability is due to improper handling of certain RADIUS requests. An attacker could exploit this vulnerability by sending a specific authentication request to a network access device (NAD) that uses Cisco ISE for authentication, authorization, and accounting (AAA). A successful exploit could allow the attacker to cause Cisco ISE to reload.<br><br> Cisco has released software updates that address this vulnerability. There are no workarounds that address this vulnerability.<br><br> This advisory is available at the following link:<br><a href= »https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-restart-ss-uf986G2Q »>https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ise-restart-ss-uf986G2Q</a><br><br> <br/>Security Impact Rating: High <br/>CVE: CVE-2025-20152

- Cisco Secure Network Analytics Manager API Authorization Vulnerabilityon 22/05/2025 at 6h00

A vulnerability in an API subsystem of Cisco Secure Network Analytics Manager and Cisco Secure Network Analytics Virtual Manager could allow an authenticated, remote attacker with low privileges to generate fraudulent findings that are used to generate alarms and alerts on an affected product.<br><br> Thi vulnerability is due to insufficient authorization enforcement on a specific API. An attacker could exploit this vulnerability by authenticating as a low-privileged user and performing API calls with crafted input. A successful exploit could allow the attacker to obfuscate legitimate findings in analytics reports or create false indications with alarms and alerts on an affected device.<br><br> Cisco has released software updates that address this vulnerability. There are no workarounds that address this vulnerability.<br><br> This advisory is available at the following link:<br><a href= »https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-sna-apiacv-4B6X5ysw »>https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-sna-apiacv-4B6X5ysw</a><br><br> <br/>Security Impact Rating: Medium <br/>CVE: CVE-2025-20257

- Cisco Unified Communications Products Privilege Escalation Vulnerabilityon 22/05/2025 at 6h00

A vulnerability in multiple Cisco Unified Communications and Contact Center Solutions products could allow an authenticated, local attacker to elevate privileges to <em>root </em>on an affected device.<br><br> This vulnerability is due to excessive permissions that have been assigned to system commands. An attacker could exploit this vulnerability by executing crafted commands on the underlying operating system. A successful exploit could allow the attacker to escape the restricted shell and gain <em>root</em> privileges on the underlying operating system of an affected device. To successfully exploit this vulnerability, an attacker would need administrative access to the ESXi hypervisor.<br><br> Cisco has released software updates that address this vulnerability. There are no workarounds that address this vulnerability.<br><br> This advisory is available at the following link:<br><a href= »https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cucm-kkhZbHR5″>https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cucm-kkhZbHR5</a><br><br> <br/>Security Impact Rating: Medium <br/>CVE: CVE-2025-20112